Existem muitos cenários onde um usuário necessita de acesso com privilégios de administrador em sua máquina, mas restrições em outros computadores e servidores do ambiente.

Para solucionar esta questão, podemos promover o usuário a administrador local somente em sua estação ou em um grupo de máquinas. Para isso podemos fazer uso do recurso dos grupos restritos, mostrarei o passo a passo a seguir.

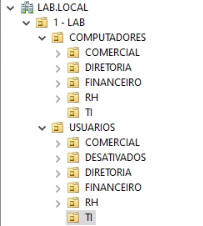

Para se fazer uso de uma forma correta, devemos possuir um AD bem estruturado e segmentado, com unidades organizacionais bem divididas, tanto computadores quanto usuários.

Um bom exemplo de organização de AD pode ser visto na imagem abaixo:

Estrutura com segmentação entre setores, tanto em usuários quanto em computadores, separando devidamente qual máquina pertence a determinado setor.

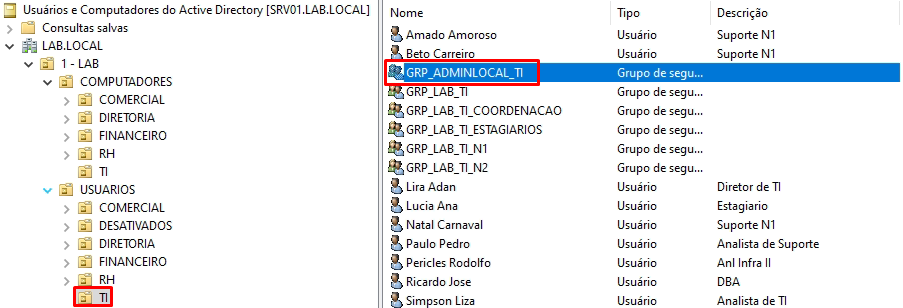

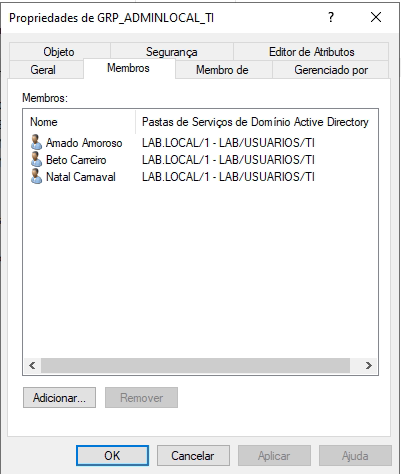

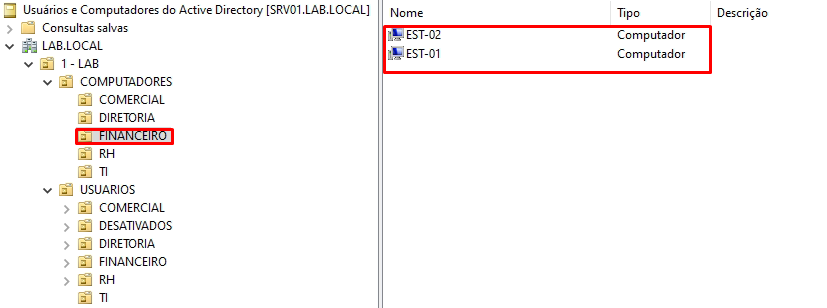

Com a estrutura criada, devemos criar um grupo que irá conter os usuários aptos a receber a permissão de admin local, no meu caso, criarei um grupo denominado GRP_ADMINLOCAL_TI dentro das OU’s Usuários/TI, os usuários que pertencem ao Suporte N1 irão fazer deste grupo, conforme imagens a seguir.

Com o grupo criado, e os usuários adicionados a ele, devemos selecionar em qual unidade organizacional de computadores os usuários irão receber a permissão de admin local, no meu caso, serão os computadores que pertencem ao setor do financeiro.

Com estes passos finalizados, vamos partir para a criação da GPO.

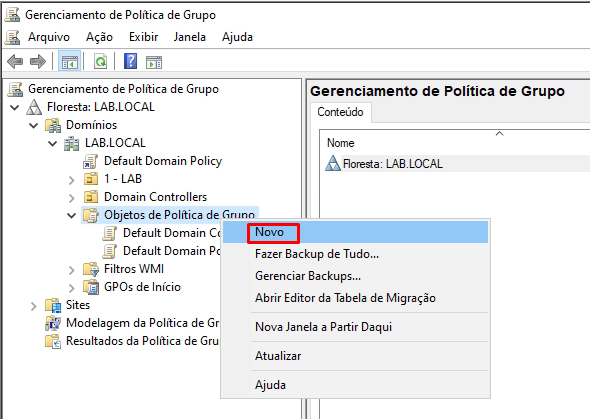

Abra o Gerenciamento de Política de Grupo, vá até Objetos de Política de Grupo, clique com o botão direito e selecione Novo

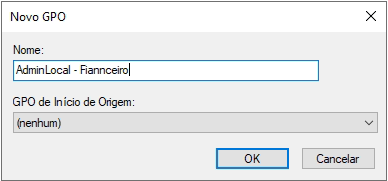

Crie um nome para a GPO e clique em OK.

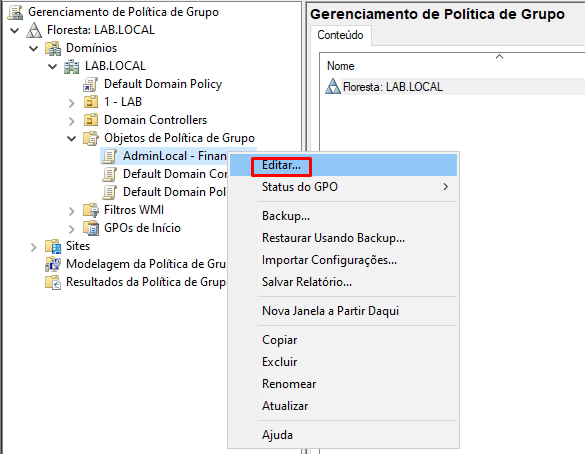

Com a GPO criada, clique com o botão direito sobre ela e vá em editar.

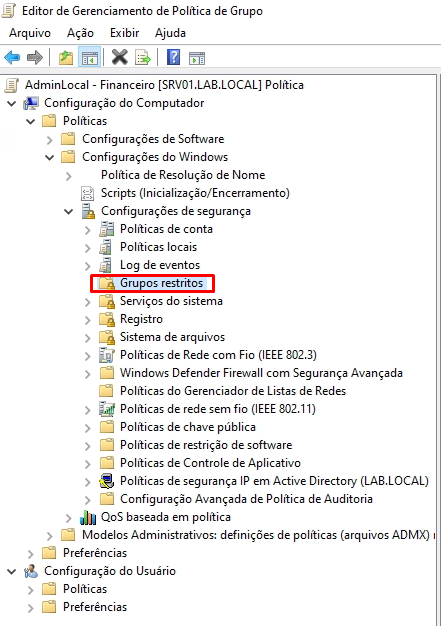

Na tela de edição, expanda as opções:

Configuração do Computador\Políticas\Configurações do Windows\Configurações de Segurança\Grupos Restritos

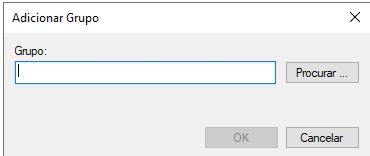

Clique com o botão direito sobre o campo em branco, do lado direito e selecione Adicionar Grupo.

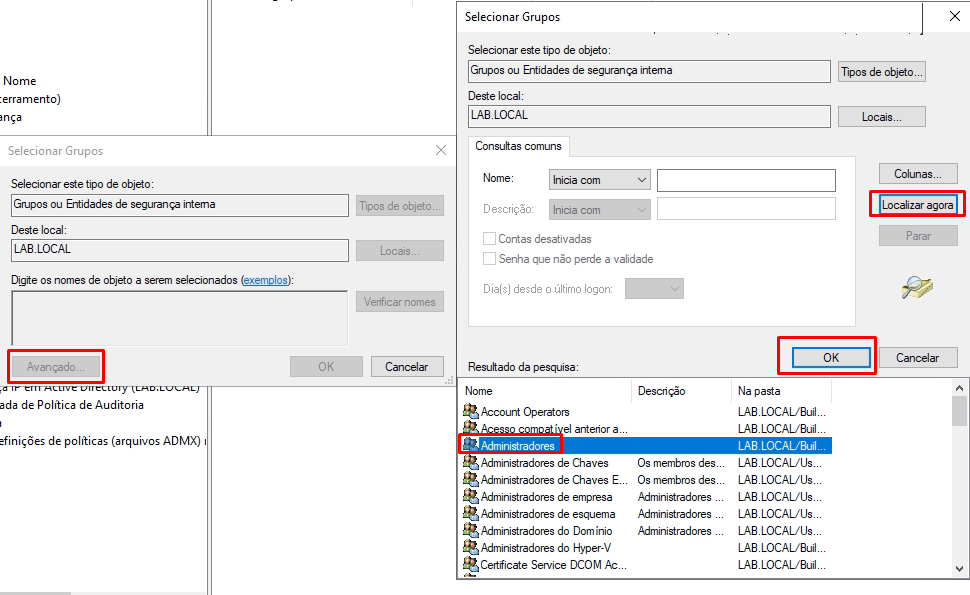

No campo que irá abrir, clique em procurar.

Na nova guia, selecione avançado, localizar agora, clique sobre Administradores e em OK (3 Vezes).

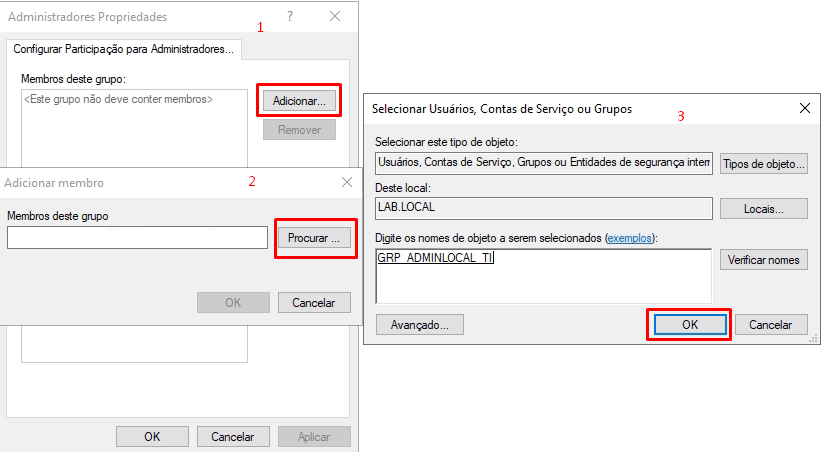

Na aba que irá abrir, em Membros deste grupo, clique em adicionar e em procurar, digite o nome do grupo que obterá as permissões de admin local (também pode ser feito com contas de usuários) e clique em OK (3 vezes).

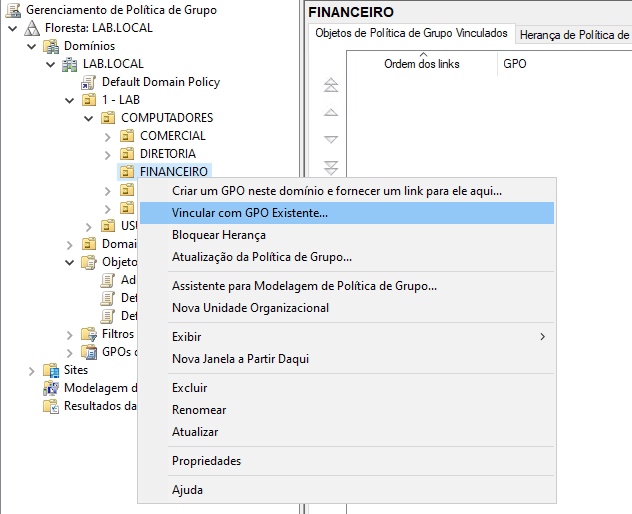

Feche o editor de política de grupo, e de volta ao gerenciamento de política, clique com o botão direito sobre a OU de computadores onde a política será aplicada e selecione Vincular com GPO Existente.

Selecione a GPO criada e clique em OK.

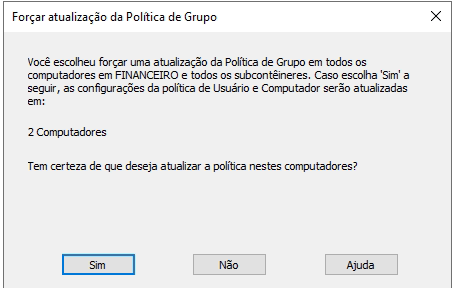

Clique novamente com o botão direito sobre a Unidade Organizacional dos computadores e selecione Atualização de Política de Grupo (Somente em versões Windows Server 2012 R2 em diante). Está ação irá propagar de forma mais rápida as GPO’s nas máquinas que estão nesta OU.

Clique em Sim e em Fechar.

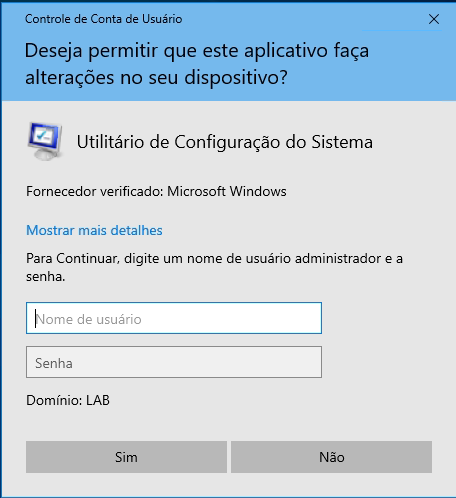

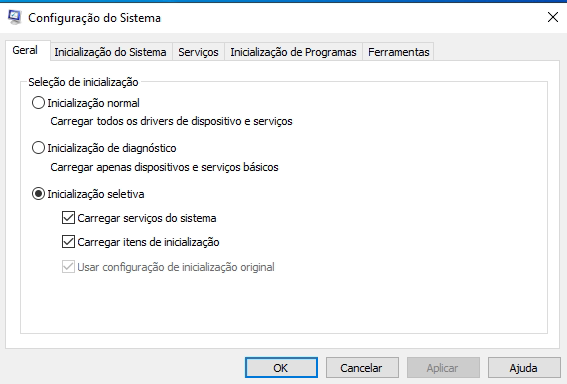

Agora podemos ir até um dos computadores que estão com a GPO aplicada, vou fazer login como um usuário que não faz parte do grupo criado e testar as permissões de admin.

Ao tentar abrir um comando que necessita de permissões de admin, nos é aberta caixa de diálogo solicitando credenciais de acesso, o que está certo, já que esse usuário não faz parte do grupo admin criado no AD.

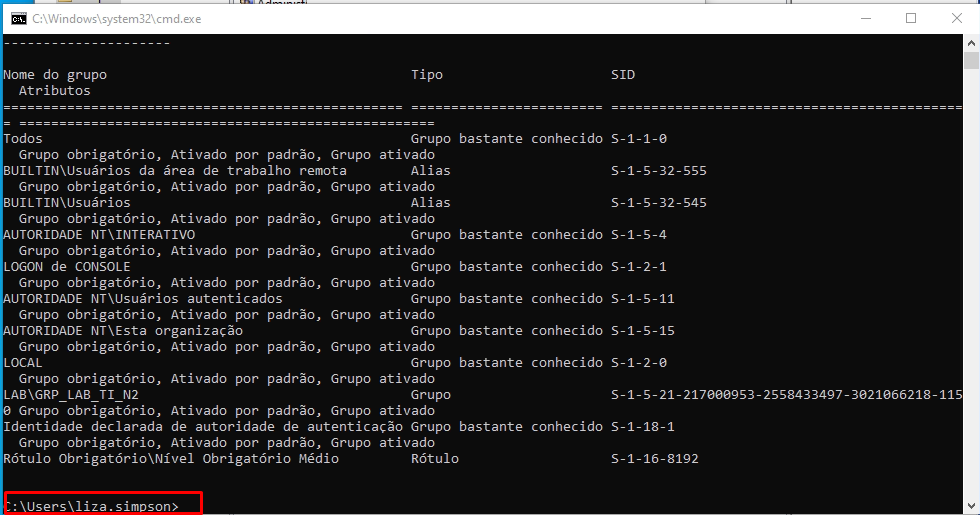

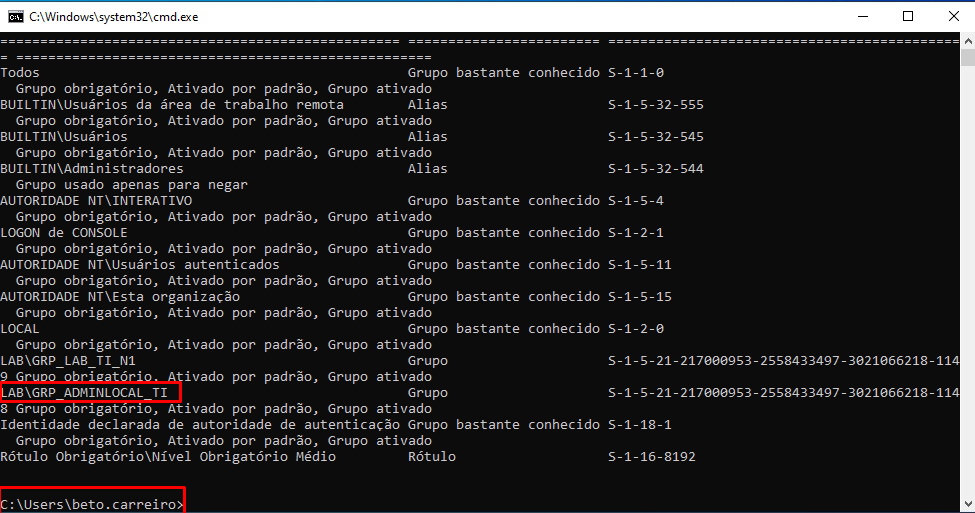

Para verificar se a gpo foi propagada, podemos abrir o cmd e rodar o comando gpresult /r, caso a gpo não apareça aplicada, devemos rodar o comando gpupdate /force.

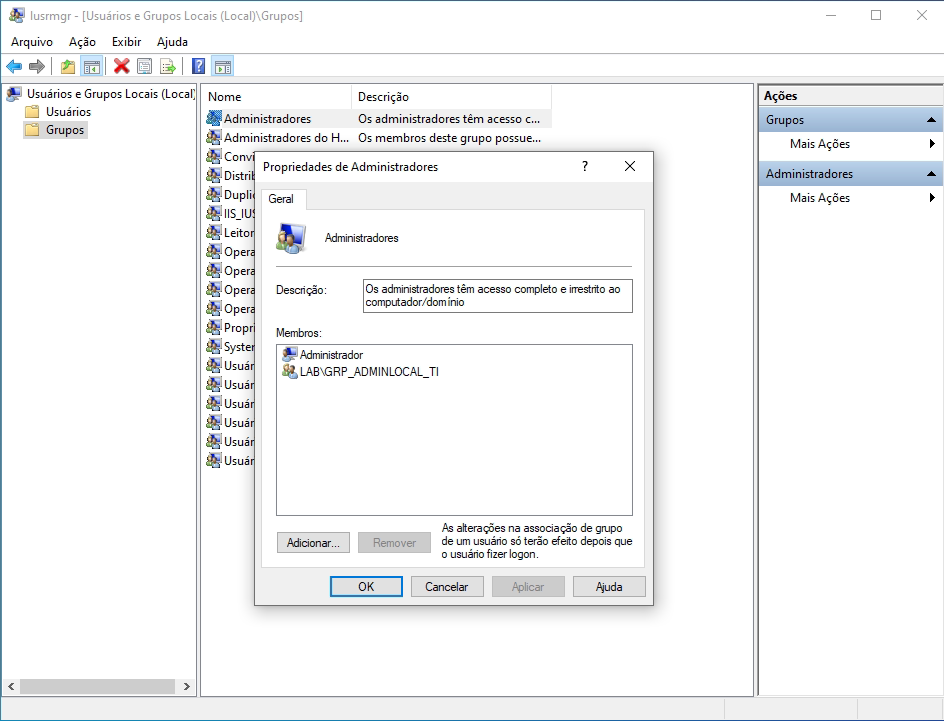

Após isso, abrimos o executar e digitamos o comando lusrmgr.msc, que abre as propriedades de usuários e computadores do computador local.

Clique em grupos e duas vezes sobre administradores, nos será aberta as propriedades de administradores, se tudo deu certo, o grupo criado estará listado.

Fazendo login com outro usuario, e rodando o comando whoami /groups, podemos ver que ele está no grupo admin criado.

Tentando abrir o programa agora, não nos pede mais a permissão de admin, logo o processo deu certo.

Seja o primeiro a comentar